Semarang (ANTARA) - Lebih dari sepekan serangan ransomware Brain Cipher melumpuhkan Pusat Data Nasional Sementara 2 yang mengakibatkan 282 institusi pemerintahan harus menghentikan kegiatan mereka, khususnya yang berhubungan dengan aplikasi atau data yang tersimpan di PDNS 2.

Pada hari Senin (24/6), Pemerintah melalui Badan Siber dan Sandi Negara (BSSN) dan Kemenkominfo mengidentifikasi sebanyak 211 instansi yang terdampak insiden serangan siber PDNS 2 Surabaya, Jawa Timur. Berikutnya pada hari Selasa (25/6), teridentifikasi 282 instansi yang terimbas insiden PDNS 2.

Keesokan harinya, Rabu (26/6), tercatat ada 44 instansi yang siap untuk melakukan pemulihan data, sementara sisanya masih dalam proses. Dari semua itu, lima instansi telah melayani kembali masyarakat setelah melakukan migrasi data.

Kenapa penanganan serangan siber di PDNS 2 lebih lambat ketimbang negara lain, bahkan sejumlah negara lebih cepat? Hal ini karena mereka punya backup data. Sementara itu, berdasarkan informasi BSSN disebutkan hanya ada 2 persen data di PDNS 2 yang di-back up di PDNS Batam.

Padahal, soal backup ini sudah diatur dalam Peraturan BSSN Nomor 4 Tahun 2021 tentang Pedoman Manajemen Keamanan Informasi Sistem Pemerintahan Berbasis Elektronik dan Standar Teknis dan Prosedur Keamanan Sistem Pemerintahan Berbasis Elektronik.

Sudah ditegaskan dalam Pasal 35 ayat (2) huruf e bahwa terpenuhinya persyaratan koneksi perangkat ke Pusat Data Nasional (PDN) dilakukan dengan prosedur melakukan backup informasi dan perangkat lunak yang berada di PDN secara berkala. Kenapa tidak dilakukan?

Publik baru tahu hanya ada 2 persen data di PDNS 2 yang di-back up di PDNS Batam setelah Kepala BSSN Hinsa Siburian menyampaikannya dalam Rapat Kerja Komisi I DPR RI dengan Kemenkominfo dan BSSN di kompleks Senayan, Jakarta, Kamis (27/6), atau 7 hari pascaserangan ransomware Brain Cipher terhadap PDNS 2 Surabaya, 20 Juni 2024.

Pada hari Selasa, 2 Juli 2024, beredar informasi bahwa Brain Cipher mengeklaim bertanggung jawab atas serangan tersebut. Bahkan, kelompok ini meminta maaf dan berjanji akan memberikan kunci untuk membuka akses data-data pemerintah yang dienkripsi di fasilitas itu secara cuma-cuma pada hari Rabu.

Apakah pernyataan tertulis kelompok itu yang dilaporkan StealthMole di akun X-nya, Selasa (2/7) pagi, itu betul-betul menepati janjinya? Kita tunggu pada hari Rabu.

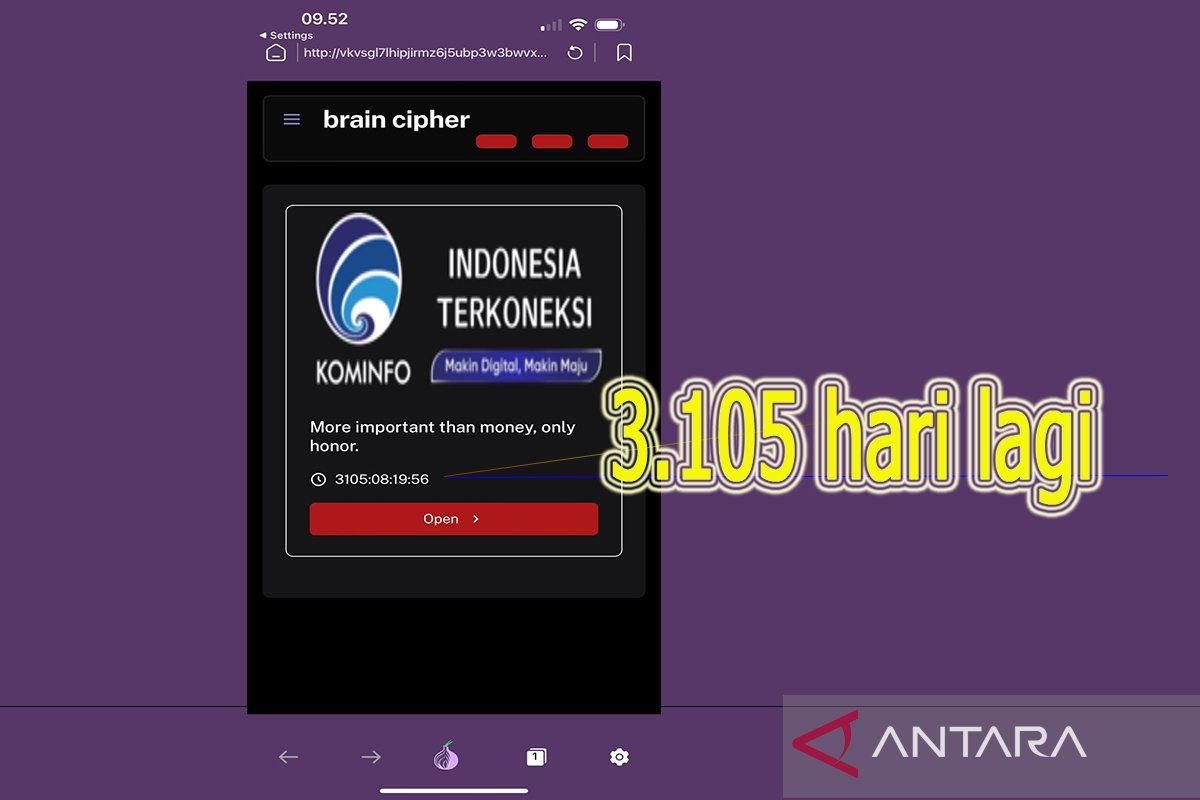

Namun, klaimnya itu tidak mencantumkan tanggal dan jamnya. Chairman Lembaga Riset Keamanan Siber CISSReC Dr. Pratama Persadha lantas mengecek dark web tempat pengumuman (announcement) ini.

Countdown timer (penghitung waktu mundur) menunjukkan 3.105 hari lagi. Artinya, kata pakar keamanan siber ini, 8 tahunan baru bisa download key-nya.

Kendati demikian, Pratama yang juga dosen pascasarjana pada Sekolah Tinggi Intelijen Negara (STIN) berharap data di PDNS 2 Surabaya segera pulih sediakala.

Bahkan, dosen Sekolah Tinggi Ilmu Kepolisian (STIK) PTIK ini memberi tip cegah serangan siber ketika merespons pernyataan Menko Polhukam Hadi Tjahjanto bahwa BSSN juga akan terus meningkatkan keamanan siber dengan cara menyambungkan ke komando kendali BSSN yang ada di Ragunan.

Menteri Koordinator Bidang Politik Hukum dan Keamanan (Menko Polhukam) Hadi Tjahjanto memandang perlu agar pengawasan PDNS 2 bisa dengan mudah karena terkoordinasi dengan BSSN.

Pemantauan oleh BSSN akan mencakup data hingga aktivitas pegawai di PDNS 2 dalam menerima notifikasi tertentu. Tidak hanya itu, BSSN juga akan mengawasi penggunaan password (kode keamanan) di internal PDNS 2.

Hal itu perlu diawasi karena salah satu penyebab diretasnya PDNS 2 adalah penggunaan password yang terdeteksi. Bahkan, dari hasil forensik, pihaknya sudah bisa mengetahui siapa user yang selalu menggunakan password-nya.

Dengan melibatkan BSSN dalam pengawasan, optimistis keamanan data instansi Pemerintah yang ada di dalam PDNS 2 akan makin terjaga.

BSSN memang menjadi garda depan dalam audit dan forensik jika ada insiden seperti ini. Namun, yang perlu digali lebih dalam adalah aspek apa saja yang dipegang kendalinya oleh BSSN terkait dengan PDNS 2.

Apakah hanya dalam proses audit dan digital forensik serta mengembalikan data yang terkunci meskipun dalam hal ini BSSN tidak dilibatkan oleh Kominfo pada saat proses desain? Atau sampai pada pengelolaan harian nanti setelah PDNS 2 bisa beroperasional kembali dengan data dan aplikasi baru?

Hal ini, menurut Pratama, seharusnya tetap menjadi tugas dari Kominfo untuk mengelola PDNS beserta vendor yang dipilihnya.

Terkait dengan sandi dari salah satu pengelola yang bocor, kemudian dimanfaatkan oleh peretas, hal itu bisa saja benar terjadi karena biasanya pintu masuk serangan siber adalah memanfaatkan kelalaian dari pengelola yang terkena phising atau social engineering.

Dengan demikian, peretas bisa mendapatkan kredensial tersebut, kemudian menggunakannya untuk mengambil alih akses akun dan melakukan serangan ransomware.

Hal lain yang perlu dilakukan ke depan adalah simulasi phising kepada seluruh staf pengelola atau yang punya akses ke sistem sehingga bisa diukur tingkat kewaspadaannya dalam mengenali dan mencegah serangan siber.

Langkah berikutnya, membuat kebijakan supaya menggunakan multi-factor authentication (MFA) sehingga untuk dapat mengakses sistem PDNS tidak bisa hanya dengan password saja, tetapi melengkapi kode keamanan kedua yang berupa token, kemudian mengirimkannya ke handphone staf pengelola maupun menggunakan perangkat token generator.

Selain itu, juga harus dibuat kebijakan tentang penggunaan password yang kuat serta kode keamanan akan kedaluwarsa dalam periode tertentu. Dengan demikian, pengguna dipaksa harus ganti password secara rutin.

Editor: Achmad Zaenal M